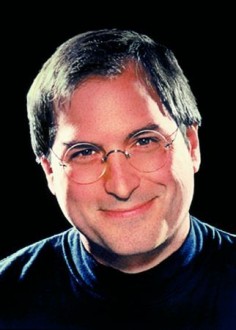

Apple świetnie się sprzedaje

9 lipca 2008, 09:57Analityk Keith Bachman z firmy BMO mówi, że w drugim kwartale bieżącego roku Apple sprzedało od 2,4 do 2,5 miliona komputerów Mac. Jeśli dane te się potwierdzą, będzie to oznaczało, że w porównaniu z analogicznym okresem roku poprzedniego sprzedaż Apple'a wzrosła o 39 procent.

Udany atak na BitLockera

7 grudnia 2009, 17:40Eksperci z Instytutu Fraunhofera przeprowadzili skuteczny atak na mechanizm BitLocker w Windows. Pozwala on na poznanie kodu legalnego użytkownika nawet wówczas, gdy w komputerze zaimplementowano technologię TPM (Trusted Computing Module).

Zbudują fabrykę memrystorów

1 września 2010, 16:04HP poinformowało o podpisaniu porozumienia z koreańską firmą Hynix Semiconductor, które przewiduje budowę fabryki memrystorów. Zakład ma rozpocząć produkcję w 2013 roku.

Serwis VPN krytykowany za wydanie logów FBI

27 września 2011, 12:30Brytyjski serwis oferujący wirtualne sieci prywatne (VPN) HideMyAss.com został ostro skrytykowany przez obrońców praw człowieka i prywatności po tym, jak udostępnił FBI dane jednego ze swoich klientów

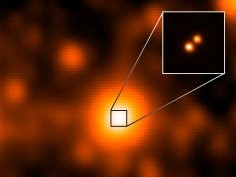

Nowe gwiazdy na wyciągnięcie ręki

12 marca 2013, 11:24Astronomowie z Penn State University informują o odkryciu jednego z najbliższych znanych układów gwiazd. Od 1916 roku nie znaleziono bliżej położonej gwiazdy. Odkrycia dokonał profesor Kevin Luhman z Penn State Center for Exoplanets and Habitable Worlds.

Sieć Tor mniej bezpieczna niż mogłaby być

16 maja 2014, 13:48Andy Malone, posiadacz microsoftowego certyfikatu MVP w dziedzinie bezpieczeństwa i założyciel Cyber Crime Security Forum ostrzega, że dopuszczanie przez sieć Tor użycia dodatków stron trzecich powoduje, że nie jest ona tak bezpieczna jak się wydaje.

Niezdrowe zakupy z ekologiczną torbą

9 lipca 2015, 11:44Zabierając do sklepu torbę wielokrotnego użytku, ludzie kupują więcej ekologicznych, ale i śmieciowych produktów.

Błąd w bibliotece naraża użytkowników Androida

9 września 2016, 09:46Miliony urządzeń z Androidem są narażone na atak przeprowadzany za pomocą plików JPG. Do przeprowadzenia ataku wystarczy, by użytkownik otworzył e-mail zawierający odpowiednio spreparowany plik graficzny. Nie jest potrzebny żaden inny rodzaj interakcji.

Przestępcy przejęli kontrolę nad 100 000 ruterów

2 października 2018, 10:22Cyberprzestępcy wprowadzili zmiany w serwerze DNS w ponad 100 000 ruterów na całym świecie. Dzięki temu są w stanie przekierować cały ruch przechodzący przez takie rutery. Pozwala im to np. na przeprowadzanie ataków phishingowych, podczas których zdobędą dane użytkowników czy uzyskają dostęp do ich kont bankowych.

Ryba zjadła żabę, która zjadła rybę

20 listopada 2020, 04:26Skanując okaz długowąsa Clarias stappersii, dr Maxwell Bernt z Amerykańskiego Muzeum Historii Naturalnej natknął się na coś w rodzaju matrioszki. Los bowiem chciał, że długowąs zjadł żabę, która wcześniej spożyła przedstawiciela rzędu karpiokształtnych (Cypriniformes).